Azureのセキュリティ対策

はじめに

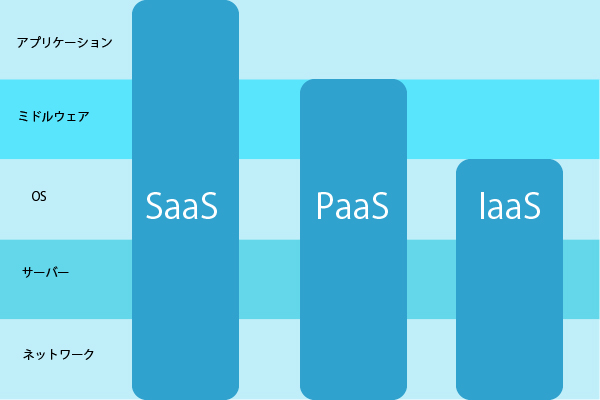

PaaSとは「Platform As A Service」の略でパースと呼びます。アプリケーションの実行に必要なプラットフォームであるネットワークやサーバーシステム、OSやミドルウェアなどをインターネット経由で利用できるサービスです。このように、開発に必要な言語や管理システム、OSなどのプラットフォームを利用できるPaaSでは複雑で面倒な開発環境を整備する手間がなくなるというメリットがあり、開発に注力したい場面に適しています。以下の図はPaaSの他にSaaS、IaaSで何が利用できるかを示しています。

Microsoft社がリリースしているAzureというクラウディングサービスでもPaaSは扱われております。本記事ではAzureのPaaSのセキュリティ面に注目して記事を作成しております。

責任

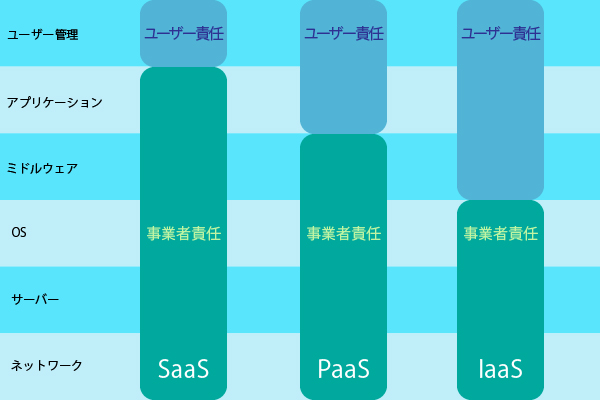

PaaS等を利用するうえで気を付けておかなければいけないのが責任範囲です。万が一、ウイルスやサイバー攻撃などの被害で障害が起こった場合、責任範囲は以下の図の様になります。当たり前ではありますが、事業者が提供しているサービス範囲は事業者の責任、それ以外はユーザー責任となっております。

クラウディングサービスを脅かすもの

AzureによるPaaSのセキュリティ対策をお話しする前に、クラウディングサービスを利用するにあたってどんな脅威が待ち受けているかも知れないかをご説明します。

「不正アクセス」

総当たり攻撃(ブルートフォースアタック)

ツールを使って適当な文字列をID・パスワード欄に当てはめてログインを試みる手法です。

辞書攻撃

ブルートフォースアタックに似ていますが、辞書に載っている単語をツールで当てはめていき、ログインを試みます。

パスワードリスト攻撃

他サイトで流出したID・パスワードの組み合わせを使って、ログインを試みる方法です。同じ文字列を使いまわしていると被害に遭いやすくなります。

退職者による

社内でクラウドを利用していた場合、退職者の利用していたアカウントを削除し忘れると、そこからアクセスされる事があります。恨みを持った元社員が会社に仕返しをする可能性も考えられるでしょう。

不正アクセスはこの先記述するDos・DDos攻撃やウイルスの散布にも繋がり、顧客や社内の機密情報も外部に漏れてしまう可能性のある脅威です。企業にとって致命的なダメージになり得るので十分に予防が必要と言えます。

「サイバー攻撃」

Dos・DDos攻撃

一つ、または不特定多数のコンピューターから様々な負荷を与えてサービスを停止させることを目的とした攻撃です。大量のメールを送りメールサーバーをパンクさせるメールボム攻撃や、PCのキーボードにある再読み込み機能「F5」キーを連続して入力することで負荷を与えるF5攻撃などがあります。

ウイルス

ウイルスとはマルウェア(悪意のあるプログラム)の一種で、ユーザーが気付かないうちに実行されて被害を受けてしまいます。クラウディングサービスかそうでないかに関わらず、メールやウェブサイト等を通じて自分が利用しているローカルPCにウイルスが感染するリスクがあります。感染経路やウイルスの種類に応じて、セキュリティソフトやワクチンソフトを導入されている企業も多いことでしょう。クラウディングサービスの場合は、サーバー上に保存したデータのスキャンも実行されます。

言うまでも無いと思いますが、ウイルスに感染したらとんでもないことになります。少し例を挙げてみますと、インフラを複数の仮想OSで共有していた場合、リソースを動的に変化させ各OSに配分するため、仮想OS単位でパフォーマンスが維持できなくなります。仮想OSをイメージとして保存し容易に複製が可能な技術を用いていた場合、マスターイメージが侵害されると、複製全てのセキュリティが低下してしまいます。

Azureにおけるウイルス対策

SaaS、PaaS、IaaSへのウイルスの侵入を防ぐため、Azureでは数多く様々な対策を行っています。

主要なセキュリティの境界としてIDを採用

Azureはデータの保護、アプリとユーザーのセキュリティ管理を重点に置き、IDベースのセキュリティを確立しております。更にIDを守るための以下のような取り組みをしています。

1.キーとライセンス情報を暗号化することによってPaaSデプロイを保護する

2.キー、ライセンス情報やその他の情報をソースコードやGitHubに格納しない

3.仮想記憶を直接リモート管理できる管理インターフェースを使用して、PaaS・IaaSのハイブリットで仮想記憶管理インターフェースを保護する

4.二要素認証などを使用してセキュリティをより強力にする

アプリケーション設計時に脅威モデリングを使用する

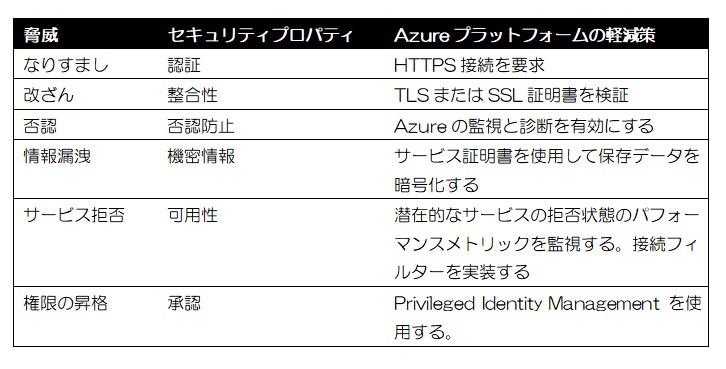

Microsoft社は、設計段階にチームの脅威モデリングと呼ばれるプロセスを行う必要があることを認識し、脅威モデルツールを作成しました。アプリケーションの設計をモデリングし、脅威を列挙することによって、早い段階でエラーを検出できます。

下の表は脅威の一覧とAzureの機能が使用する軽減策の一覧です。

Azure App Serviceでの開発

PaaSであるAzure App Serviceを使用すると、任意のプラットフォームまたはデバイスを対象としたWebアプリケーションとモバイルアプリケーションを作成し、クラウドやオンプレミスにある様々な場所のデータにアクセスできます。

1.IDプロバイダーに対してモバイルアプリケーションとWebアプリケーションへのアクセスを承認

2.知る必要性と最小権限という2つのセキュリティ原則に従い、アクセスを制限

3.Azure Key Vault(キーやパスワードを保管するツール)を使用してキーの保護を高める

4.受信ソースIPアドレスを制限する

5.App Service環境のセキュリティ状態を監視する

ファイアウォールをインストールする

Webアプリケーションが脆弱性を悪用した攻撃の的になるケースが増えており、よくある攻撃としてSQLインジェクション攻撃やクロスサイトスクリプティングがあります。このような攻撃を防ぐ場合、厳格な保守・パッチの適用・多数のレイヤー監視が必要になり、管理することが困難になります。そこで、ファイアウォールを一元化することでセキュリティの管理は簡単になり、侵入の脅威から確実に保護することが出来ます。

アプリケーションパフォーマンスを監視する

ここでいう監視とは、アプリケーションパフォーマンス、正常性、可用性を見極めるためにデータを収集し、分析することを指します。問題が顕在化する前に解決出来るように問題・セキュリティに関する異常を通知してアップタイムを向上させることが出来ます。

セキュリティ侵入テストを実施する

セキュリティ上の防御を検証することは、他の機能をテストすることと同じくらい重要です。侵入テストを、標準的なビルドおよびデプロイプロセスの一環として実施することで、デプロイしたアプリケーションに対して定期的なセキュリティテストと脆弱性スキャンをスケジューリングし、開放ポート・エンドポイント攻撃を監視します。

おわりに

いかがでしたでしょうか、Azureのセキュリティ対策についてご理解いただけましたら幸いです。しかし、セキュリティがしっかりしているからと言って安心しきってはいけません。脅威からの被害を抑えるにはユーザーの注意も必要です。怪しいメールは開かない、席を外すときはPCにロックを掛けておくなど初歩的な事でも気を付けて取り組んでセキュリティ管理をいたしましょう。以上、最後までお付き合い頂き、ありがとうございました。